Nach Angaben von Matt Ahlgre (2022, WSR), die Angriffe durch Ransomware oder "Datenklau alle 10 Sekunden auftreten, und Schätzungen zufolge werden sich die weltweiten Kosten von Cyber-Bedrohungen im Jahr 2025 auf 10,5 Billionen belaufen.

Doch trotz dieser Daten ist die Zukunft der Cybersicherheit sieht vielversprechend aus. Zahlreiche Fortschritte bei der Erkennung dieser Bedrohungen und der Reaktion darauf, unter Verwendung von Technologien wie Maschinelles Lernen oder Deep LearningSie sind in der Lage, sie in einem frühen Stadium zu erkennen.

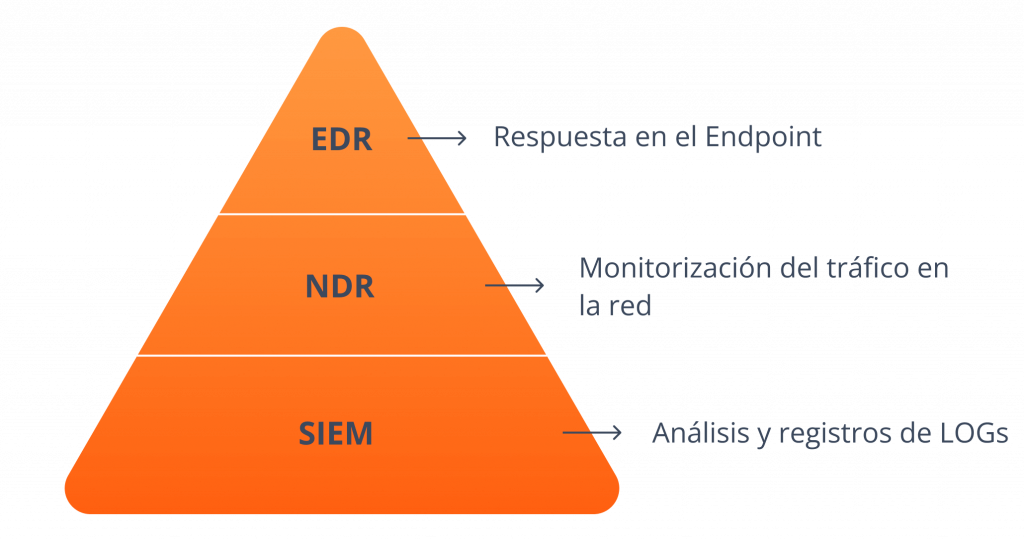

Im Jahr 2020, Garner gründet "PYRAMIDE DER SICHERHEITSÜBERWACHUNG" o "Dreieck der Tugenddurch Lösungen zur Erkennung, Verhinderung und Bekämpfung von Bedrohungen den größten Teil des Cybersicherheitsspektrums ab:

| EDR | EDREndpoint Detection and Response (EPR) ist ein System, das überwacht verdächtige Aktivitäten an Endpunkten (an ein Netz angeschlossene Computer, nicht das Netz selbst). Es ermöglicht die Sammlung und Analyse von Daten über die Sicherheitsrisiken von Endgeräten mit dem Ziel, Sicherheitsverletzungen zu erkennen, sobald sie auftreten, und eine schnelle Reaktion auf erkannte oder vermutete Bedrohungen zu ermöglichen. Die Fähigkeiten und Details eines EDR-Systems können je nach Art der Implementierung sehr unterschiedlich sein. |

| NDR | Die Netzwerkerkennung und -reaktion ermöglicht es Ihnen, den Datenverkehr auf Bedrohungen und verdächtiges Verhalten zu überwachen, die in Zukunft zu Sicherheitsverletzungen führen könnten. Herkömmliche, auf Signaturen basierende Methoden sind nicht mehr 100% wirksam gegen moderne Bedrohungen, was bei vielen Unternehmen eine falsche Illusion von Sicherheit erzeugt. Eine bessere und tiefere Netzwerktransparenz bietet Unternehmen eine zusätzliche Sicherheitsebene und erweiterte Präventionsfunktionen. |

| SIEM | Sicherheitsinformationen und Ereignisverwaltungist der Oberbegriff für die Dienstleistungen von Software die (verdächtiges) Verhalten in ihrer digitalen Infrastruktur aus zahlreichen Quellen sammeln und untersuchen. Die Hauptfunktion von SIEM? Sammeln von Sicherheitsinformationen aus Datenbanken, Servern, Domänencontrollern und Netzwerkhardware. Identifizierung von Risiken, Erkennung von Trends, Untersuchung von Alarmen und Aufspüren von Netzwerkschwachstellen durch Anwendung von Analysen auf diese Daten. |

Warum einen NDR verwenden?

SIEM-Programme können umfassende Berichte über Vorfälle und Ereignisse erstellen, einschließlich Malware und anderer Verstöße. Sie sind jedoch nicht in der Lage, sich selbst anzupassen und sind oft nicht in der Lage Es ist schwierig, große Datenmengen zu interpretieren.

Ein fortschrittlicher NDRIm Gegensatz dazu kann es eine große Anzahl von Protokollen schnell entschlüsseln, um verdächtige Angriffe und Verhaltensmuster mit ausreichendem Kontext und Beweisen zu identifizieren, damit die Analysten mit Zuversicht handeln können. Darüber hinaus ergänzt NDR EDR, indem es die Lücken füllt, die EDR nicht erkennt.

Jeder der SIEM, EDR und NDR hat besondere Vor- und Nachteile. Wenn alle drei kombiniert werden, jedes Element kann die anderen verstärken.

WIE MAN RANSOMWARE STOPPT

Ransomware-Angriffe ändern sich, denn die neuen Generationen verwenden oft gestohlene Zugangsdaten, um sich privilegierten Zugang zu verschaffen.

Die Absicht des Angreifers ist es, sich als Administrator Zugriff auf den Domänencontroller zu verschaffen, da es von dieser Position aus einfach ist, Zugang zu den meisten wertvollen Daten zu erhalten. Es ist auch möglich, Ransomware mit Hilfe von Verwaltungstools, die über Gruppenrichtlinienobjekte (GPOs) verfügen, unglaublich schnell zu installieren.

Die Moderne RansomOps-Angriffe setzen den Binärcode nicht bis zum Ende einWenn Sie den Angriff bemerken, ist es also schon zu spät. Eine frühzeitige Erkennung im Anfangsstadium ist entscheidend.

Aus diesem Grund, es ist absolut notwendig die Verwendung aller privilegierten Konten zu überwachen. Wir haben festgestellt, dass dies sicherlich eines der wertvollsten Signale zur Erkennung von Angriffen ist.

Empfehlungen:

Prävention:

- Beurteilen Sie das Sicherheitsniveau regelmäßig und setzen Sie einen Plan um, der je nach Risiko Prioritäten für die Korrekturen setzt. Besonderes Augenmerk sollte auf die anfälligsten Dienste wie RDP, FTP und die Infrastruktur für den Fernzugriff gelegt werden.

- Aktivieren Sie die Multi-Faktor-Authentifizierung in Fernzugriffsinfrastrukturen oder bei Identitätsanbietern.

- Implementieren Sie Kontrollen, Präventionsmaßnahmen und Regeln, um Zeit zu gewinnen und auf die Bedrohung zu reagieren.

- Achten Sie besonders auf privilegierte Konten. Die Verwendung von Brückenservern und Verwaltungssystemen für diese Konten macht es Angreifern schwerer.

Erkennung:

- Zwischen dem Zeitpunkt, an dem der Ransomware-Betreiber Zugang erhält, und dem Zeitpunkt, an dem er ihn einsetzt, gibt es eine Zeitspanne. Deshalb glauben wir an Investitionen in die Erkennung und Reaktion im gesamten Netzwerk, in der Cloud, an den Endpunkten und in der Identitätsinfrastruktur, um die Chancen auf eine frühzeitige Erkennung zu maximieren.

Forschung und Reaktion:

- Kontinuierliche Überwachung kritischer Warnmeldungen. Verstärkung der internen Teams durch MDR (Managed Detection and Response Systems) oder durch Anbieter von Managed Security Services.

- Achten Sie auf Aktivitätsschübe in Ihrer DMZ vor dem ersten Zugriff zusammen mit Open Source OSINT Intelligence. Dies kann eine frühzeitige Einschätzung eines Cyberangriffs ermöglichen.

Die Netzwerkerkennungs- und Reaktionsplattform, die von der Vectra AI überwacht den Missbrauch von privilegierten Konten, den Netzwerkverkehr und sogar von der Cloud, dem Rechenzentrum oder IoT-Geräten und sucht nach verräterischen Anzeichen für eine Kompromittierung und das Verhalten von Angreifern, die auf einen Ransomware-Angriff hindeuten, wie zum Beispiel:

- Erkennung und Seitwärtsbewegung

- Befehl und Kontrolle

- Erstzugang: Cyber-Angreifer suchen über das Internet via RDP-, FTP- oder VPN-Server nach Schwachstellen in Systemen und Diensten, da sie den Erstzugang zu Unternehmen und der Cloud ermöglichen. In vielen Fällen dauert es Stunden, Tage oder sogar Wochen, bis der Angriff ausgeführt wird, so dass in dieser Zeit ständige Wachsamkeit geboten ist.

Eine solche Analyse ist manuell unmöglich, aber für die KI-gestützte Plattform von Vectra ein Kinderspiel. Vectra lässt sich in bestehende Sicherheitstools integrieren um Maßnahmen für die betroffenen Konten und Geräte zu ergreifen.

Exceltic erweitert seine Cybersicherheitsabteilung mit dieser neuen Allianz die ihren Kunden Lösungen für die Erkennung und Reaktion auf Netzwerkprobleme bieten wird.