Según Matt Ahlgre (2022, WSR), los ataques de ransomware o ‘secuestro de datos’ ocurren cada 10 segundos y se estima que el coste global de las ciber-amenazas en 2025 será de 10.5 billones.

Sin embargo y pese a estos datos, el futuro de la ciberseguridad parece prometedor. Los numerosos avances en detección y respuesta ante estas amenazas, utilizando tecnologías como machine learning o deep learning, consiguen detectarlos de manera temprana.

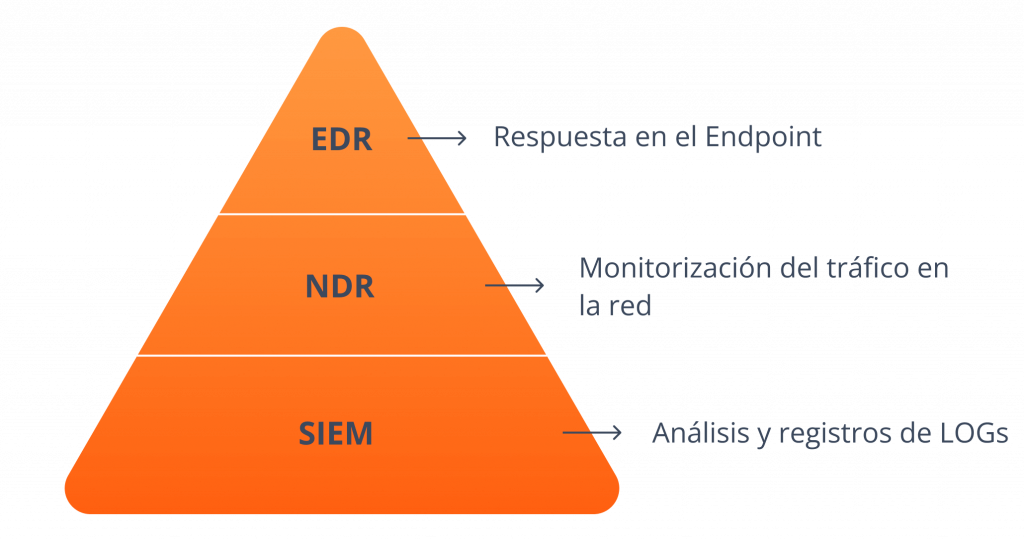

En 2020, Garner establece «SECURITY MONITORING PYRAMID« o “triángulo de la virtud”, cubriendo la mayoría del espectro de ciberseguridad a través de las soluciones de detección, prevención y respuesta de amenazas:

| EDR | EDR, por sus siglas en inglés, Endpoint detection and response, es un sistema que vigila la actividad sospechosa en los endpoints (ordenadores conectados a una red, no la propia red). Permite recopilar y analizar datos sobre los riesgos de seguridad en los puntos finales con el objetivo de detectar las brechas de seguridad a medida que se producen, dando una respuesta rápida a las amenazas identificadas o sospechosas. Las capacidades y los detalles de un sistema EDR pueden variar sustancialmente en función de cómo se implemente. |

| NDR | La detección y respuesta de red permite monitorizar el tráfico en busca de amenazas y comportamientos sospechosos susceptibles de causar una brecha de seguridad en el futuro. Los métodos tradicionales basados en firmas ya no son 100% eficaces contra las amenazas modernas, lo que crea una falsa ilusión de seguridad para numerosas empresas. Una mayor y más profunda visibilidad de la red proporciona a las empresas una capa adicional de seguridad y capacidades avanzadas de prevención. |

| SIEM | Security information and event management, es el término que engloba a los servicios de software que recopilan y examinan el comportamiento (sospechoso) en su infraestructura digital desde numerosas fuentes. ¿La función principal de SIEM? Recopilar información de seguridad de bases de datos, servidores, controladores de dominio y hardware de red. Permite identificar los riesgos, identificar las tendencias, examinar las alarmas y localizar las vulnerabilidades de la red aplicando análisis a esos datos. |

¿Por qué usar un NDR?

Los programas SIEM pueden generar informes exhaustivos sobre incidentes y eventos, incluido el software malicioso y otras transgresiones. Sin embargo, no son capaces de ajustarse por sí solos y a menudo les resulta difícil interpretar grandes cantidades de datos.

Un NDR avanzado, en cambio, si puede descifrar rápidamente un gran número de protocolos para identificar ataques y patrones de comportamiento sospechosos con suficiente contexto y pruebas para que los analistas puedan actuar con confianza. Además, NDR completa al EDR rellenando las lagunas que este no detecta.

Cada uno de los SIEM, EDR y NDR tiene ventajas y desventajas particulares. Cuando los tres se combinan, cada elemento puede reforzar a los demás.

CÓMO DETENER EL RANSOMWARE

Los ataques de ransomware están cambiando, de hecho, las nuevas generaciones utilizan a menudo credenciales robadas para poder obtener accesos privilegiados.

La intención del atacante es conseguir acceso de administrador al controlador de dominios, ya que, desde esta posición es fácil conseguir acceso a la mayoría de los datos de valor. También es posible desplegar ransomware de una forma increíblemente rápida, mediante herramientas de administración que tengan GPO (objeto de directiva de grupo).

Los ataques modernos RansomOps no despliegan el código binario hasta el final, por lo que para cuando llegas a ver el ataque, es demasiado tarde. La detección temprana del mismo, en las etapas previas, es vital.

Por esta razón, resulta absolutamente fundamental supervisar el uso de todas las cuentas con privilegios. Hemos observado que esta es con seguridad, una de las señales de detección de ataques más valiosas.

Recomendaciones:

Prevención:

- Evaluar el nivel de seguridad de manera periódica e implementar un plan que permita priorizar las correcciones en función del nivel de riesgo. Se debe prestar especial atención a los servicios más vulnerables como RDP, FTP y a la infraestructura de acceso remoto.

- Activar la autenticación multifactor en infraestructuras de acceso remoto o en proveedores de identidad.

- Implementar controles, políticas de prevención y reglas que permitan ganar tiempo para responder ante la amenaza.

- Observar con especial atención las cuentas con privilegios. El uso de servidores puente y sistemas de administración de estas cuentas, hará que mas complicado lo tendrán los atacantes.

Detección:

- Desde que el operador del Ransomware consigue el acceso hasta que lo despliega, hay un lapso de tiempo determinado. Por ello, creemos en la inversión en detección y respuesta de toda la red, nube, endpoint e infraestructura de identidades, maximizando las posibilidades de detección temprana.

Investigación y respuesta:

- Supervisar las alertas críticas de manera permanente. Reforzando equipos internos, mediante MDR, sistemas de detección y respuesta gestionadas, o con proveedores de servicios de seguridad gestionados.

- Buscar incrementos de actividad en su zona DMZ antes del acceso inicial junto con inteligencia de fuentes abiertas OSINT. Esto puede ofrecer una evaluación temprana de un ciberataque.

La plataforma de detección y respuesta a la red impulsada por la IA de Vectra supervisa el abuso de las cuentas privilegiadas, el tráfico de la red, e incluso, desde la nube, centro de datos o dispositivos IoT, en busca de signos reveladores de un compromiso y un comportamiento del atacante indicativo de un ataque de ransomware, como:

- El reconocimiento y el movimiento lateral

- Mando y control

- Acceso inicial: los ciberatacantes buscan vulnerabilidades en sistemas y servicios a través de internet mediante servidores con RDP, FTP o VPN, ya que permiten el acceso inicial a empresas y a la nube. En numerosas ocasiones, el ataque tarda horas, días e incluso semanas en desplegarse, por lo que en ese lapso de tiempo es cuando se requiere, realmente, una vigilancia permanente.

Este nivel de análisis es imposible de realizar manualmente, pero es sencillo para la plataforma de Vectra, impulsada por inteligencia artificial. Vectra se integra con las herramientas de seguridad existentes para tomar acciones en las cuentas y dispositivos afectados.

Exceltic amplia su departamento de ciberseguridad con esta nueva alianza que proporcionará a sus clientes soluciones de detección y respuesta de red.