Selon Matt Ahlgre (2022, WSR), le les ransomwares ou les attaques par détournement de données se produisent toutes les 10 secondes et on estime que le coût global des cybermenaces en 2025 sera de 10,5 billions d'euros.

Cependant, en dépit de ces données, l'avenir de la cybersécurité semble prometteuse. De nombreuses avancées en matière de détection et de réponse à ces menaces, grâce à des technologies telles que le l'apprentissage automatique ou l'apprentissage profondIls sont capables de les détecter à un stade précoce.

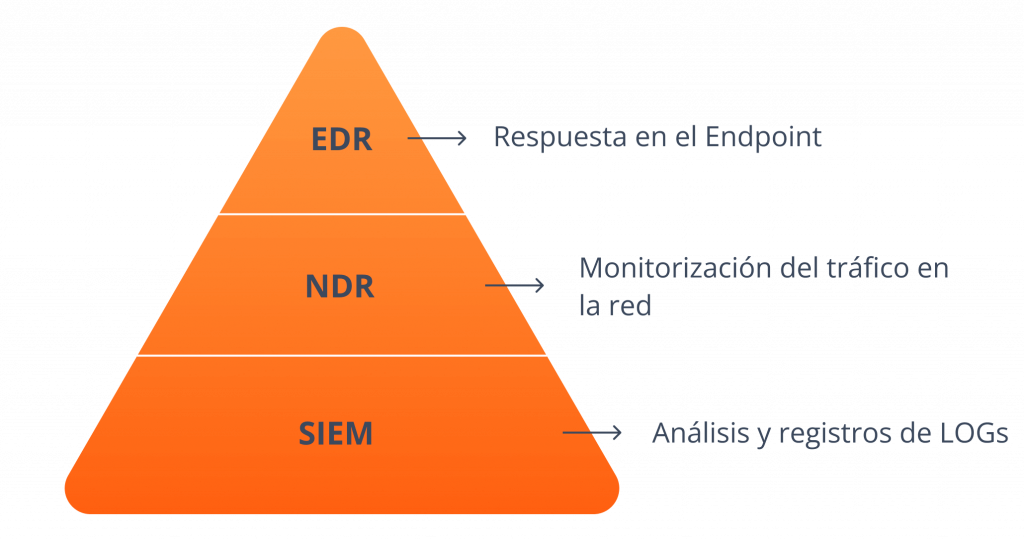

En 2020, Garner établit "PYRAMIDE DE SURVEILLANCE DE LA SÉCURITÉ" o "triangle de la vertucouvrant la majeure partie du spectre de la cybersécurité grâce à des solutions de détection, de prévention et de réaction aux menaces :

| EDR | EDRLa détection et la réaction des points finaux (EPR) est un système qui surveille les activités suspectes au niveau des points d'accès (ordinateurs connectés à un réseau, et non le réseau lui-même). Il permet de collecter et d'analyser des données sur les risques liés à la sécurité des terminaux, dans le but de détecter les failles de sécurité dès qu'elles se produisent et de réagir rapidement aux menaces identifiées ou suspectées. Les capacités et les détails d'un système EDR peuvent varier considérablement en fonction de la manière dont il est mis en œuvre. |

| NDR | La détection et la réaction du réseau vous permettent de surveiller le trafic pour détecter les menaces et les comportements suspects qui pourraient entraîner une violation de la sécurité à l'avenir. Les méthodes traditionnelles basées sur les signatures ne sont plus efficaces contre les menaces modernes, créant une fausse illusion de sécurité pour de nombreuses entreprises. Une visibilité accrue et approfondie du réseau offre aux entreprises une couche supplémentaire de sécurité et des capacités de prévention avancées. |

| SIEM | Gestion des informations et des événements de sécuritéest le terme générique pour les services de logiciel qui recueillent et examinent les comportements (suspects) dans leur infrastructure numérique à partir de nombreuses sources. La fonction principale du SIEM ? Collecter des informations sur la sécurité à partir de bases de données, de serveurs, de contrôleurs de domaine et de matériel de réseau. Identifier les risques, les tendances, examiner les alarmes et localiser les vulnérabilités du réseau en appliquant des analyses à ces données. |

Pourquoi utiliser un NDR ?

Programmes SIEM peuvent générer des rapports complets sur les incidents et les événements, y compris les logiciels malveillants et autres transgressions. Cependant, ils ne sont pas en mesure de s'adapter seuls et sont souvent incapables de Il est difficile d'interpréter de grandes quantités de données.

Un NDR avancéEn revanche, elle peut décrypter rapidement un grand nombre de protocoles afin d'identifier les attaques suspectes et les schémas de comportement avec suffisamment de contexte et de preuves pour que les analystes puissent agir en toute confiance. En outre, la NDR complète l'EDR en comblant les lacunes que l'EDR ne détecte pas.

Chacun des SIEM, EDR et NDR a des avantages et des inconvénients particuliers. Lorsque les trois sont combinés, chaque élément peut renforcer les autres.

COMMENT ARRÊTER LES RANSOMWARES

Attaques par ransomware En effet, les nouvelles générations utilisent souvent des informations d'identification volées pour obtenir un accès privilégié.

Le site intention de l'agresseur est d'obtenir un accès administrateur au contrôleur de domaine, car de cette position, il est facile d'accéder à la plupart des données précieuses. Il est également possible de déployer un ransomware très rapidement, en utilisant des outils d'administration dotés de GPO (Group Policy Objects).

Les Les attaques RansomOps modernes ne déploient pas le code binaire jusqu'au bout.Par conséquent, lorsque l'on constate l'attaque, il est trop tard. La détection précoce de la maladie, aux premiers stades, est vitale.

C'est la raison pour laquelle, il est absolument essentiel surveiller l'utilisation de tous les comptes privilégiés. Nous avons observé qu'il s'agit certainement de l'un des signaux de détection d'attaque les plus précieux.

Recommandations :

La prévention:

- Évaluer régulièrement le niveau de sécurité et mettre en œuvre un plan de priorité des corrections en fonction du niveau de risque. Une attention particulière doit être accordée aux services les plus vulnérables tels que RDP, FTP et l'infrastructure d'accès à distance.

- Activer l'authentification multifactorielle dans les infrastructures d'accès à distance ou les fournisseurs d'identité.

- Mettre en œuvre des contrôles, des politiques de prévention et des règles afin de gagner du temps pour répondre à la menace.

- Accordez une attention particulière aux comptes privilégiés. L'utilisation de serveurs passerelles et de systèmes de gestion pour ces comptes rendra la tâche plus difficile aux attaquants.

Détection :

- Entre le moment où l'opérateur d'un ransomware obtient l'accès et le moment où il est déployé, il y a un décalage dans le temps. C'est pourquoi nous croyons qu'il faut investir dans la détection et la réponse au niveau du réseau, du cloud, des terminaux et de l'infrastructure d'identité, afin de maximiser les chances d'une détection précoce.

Recherche et réponse :

- Surveiller en permanence les alertes critiques. Renforcer les équipes internes par le biais de systèmes de détection et de réponse gérés (MDR) ou de fournisseurs de services de sécurité gérés.

- Recherchez les poussées d'activité dans votre zone démilitarisée avant l'accès initial, ainsi que les renseignements OSINT de source ouverte. Cela peut permettre une évaluation précoce d'une cyber-attaque.

La plateforme de détection et d'intervention sur le réseau, alimentée par la technologie Vectra AI surveille les abus de comptes privilégiés, le trafic réseau, et même depuis le cloud, le centre de données ou les appareils IoT, à la recherche de signes révélateurs d'une compromission et d'un comportement de l'attaquant indiquant une attaque par ransomware, comme par exemple :

- Reconnaissance et mouvement latéral

- Commandement et contrôle

- Accès initial : les cyberattaquants recherchent les vulnérabilités des systèmes et des services sur l'internet via des serveurs RDP, FTP ou VPN, car ils permettent un accès initial aux entreprises et au nuage. Dans de nombreux cas, il faut des heures, des jours, voire des semaines pour que l'attaque soit déployée, et c'est donc pendant cette période qu'une vigilance constante est vraiment nécessaire.

Ce niveau d'analyse est impossible à réaliser manuellement, mais il est simple pour la plateforme de Vectra alimentée par l'IA. Vectra s'intègre aux outils de sécurité existants pour prendre des mesures sur les comptes et les appareils concernés.

Exceltic renforce son département de cybersécurité grâce à cette nouvelle alliance qui fournira à ses clients des solutions de détection et d'intervention sur les réseaux.